Introducción

Este documento proporciona la información básica necesaria para configurar a su router para rutear el IP, tal como cómo se analizan los direccionamientos y cómo subnetting los trabajos. Aprenderá cómo asignar a cada interfaz del router una dirección IP con una subred única. Hay ejemplos incluidos para ayudar a unir todo.

Prerrequisitos

Requisitos

Cisco recomienda que usted tiene una comprensión básica del binario y de los números decimales.

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si la red está funcionando, asegúrese de haber comprendido el impacto que puede tener cualquier comando.

Información adicional

Si las definiciones le son útiles, utilice estos de vocabularios para conseguirle comenzado:

- Direccionamiento - El número único ID asignado a una host o interfaz en una red.

- Subred - Una porción de una red que comparte a una dirección de subred determinada.

- Máscara de subred - Una combinación de 32 bits usada para describir que la porción de un direccionamiento refiere a la subred y que refiere la parte al host.

- Interfaz - Una conexión de red.

Si ya ha recibido su dirección legítima de Internet Network Information Center (InterNIC), está listo para comenzar. Si no planea conectar con Internet, Cisco sugiere encarecidamente que utilice direcciones reservadas de RFC1918.

Entienda los IP Addresses

Una dirección IP es un direccionamiento usado para identificar únicamente un dispositivo en una red del IP. El direccionamiento se compone de 32 bits binarios, que pueden ser divisibles en una porción de la red y recibir la porción con la ayuda de una máscara de subred. Los 32 bits binarios se dividen en cuatro octetos (1 octeto = 8 bits). Cada octeto se convierte a decimal y se separa con un punto. Por esta razón, se dice que una dirección IP se expresa en formato decimal con puntos (por ejemplo, 172.16.81.100). El valor en cada octeto posee un rango decimal de 0 a 255 o binario de 00000000 a 11111111.

He aquí cómo se convierten los octetos binarios a decimal: La derecha la mayoría del bit, o bit menos significativo, de un octeto lleva a cabo un valor de 20. El bit apenas a la izquierda de ése lleva a cabo un valor de 21. Esto continúa hasta el bit más a la izquierda, o el bit más significativo, que lleva a cabo un valor de 27. Por lo tanto, si todos los bits son un uno, el equivalente decimal sería 255 como se muestra aquí:

1 1 1 1 1 1 1 1 128 64 32 16 8 4 2 1 (128+64+32+16+8+4+2+1=255)

He aquí una conversión de octeto de ejemplo cuando no todos los bits están establecidos en 1.

0 1 0 0 0 0 0 1 0 64 0 0 0 0 0 1 (0+64+0+0+0+0+0+1=65)

Y esta muestra muestra una dirección IP representada en el binario y el decimal.

10. 1. 23. 19 (decimal) 00001010.00000001.00010111.00010011 (binary)

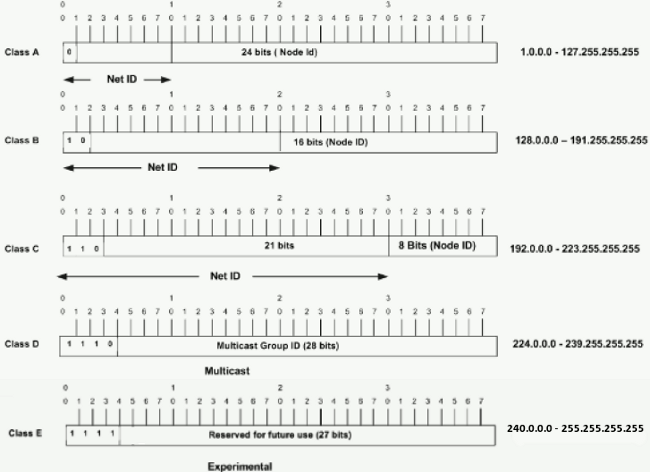

Estos octetos se dividen para proporcionar un esquema de direccionamiento que puede adaptarse a redes pequeñas y grandes. Hay cinco clases diferentes de redes, A a E. Este documento se centra en las clases A al C, puesto que las clases D y E son reservadas y la discusión de ellas está fuera del alcance de este documento.

Dado un IP Address, su clase se puede determinar de los tres bits de orden alto (los tres bits más a la izquierda en el primer octeto). La Figura 1 muestra la significación de los tres bits de orden superior y el rango de direcciones que caen en cada clase. Para propósitos informativos, también se muestran direcciones de Clase D y Clase E.

En una dirección de Clase A, el primer octeto es la parte de la red, así que el ejemplo de Clase A en la Figura 1 tiene una dirección de red principal de 1.0.0.0 - 127.255.255.255. Los octetos 2,3, y 4 (los 24 bits siguientes) son para que el administrador de la red divida en subredes y hosts como estime conveniente. Las direcciones de Clase A se utilizan para redes que tienen más de 65.536 hosts (en realidad,¡ hasta 16.777.214 hosts!).

En una dirección de Clase B, los dos primeros octetos son la parte de la red, así que el ejemplo de Clase B en la Figura 1 tiene una dirección de red principal de 128.0.0.0 - 191.255.255.255. Los octetos 3 y 4 (16 bits) son para subredes locales y hosts. Las direcciones de clase B se utilizan para redes que tienen entre 256 y 65534 hosts.

En una dirección de la Clase C, los tres primeros octetos son la parte de la red. El ejemplo del C de la clase en el cuadro 1 tiene una dirección de red principal de 192.0.0.0 - 223.255.255.255. El octeto 4 (8 bits) es para subredes locales y hosts, perfecto para redes con menos de 254 hosts.

Máscaras de red

Una máscara de red ayuda a saber qué parte de la dirección identifica la red y qué parte de la dirección identifica el nodo. Las redes de la clase A, B, y C tienen máscaras predeterminadas, también conocidas como máscaras naturales, como se muestra aquí:

Class A: 255.0.0.0 Class B: 255.255.0.0 Class C: 255.255.255.0

Una dirección IP de una red de la Clase A que no se haya convertido en subred tendrá un par dirección/máscara similar a: 8.20.15.1 255.0.0.0. Para ver cómo la máscara le ayuda a identificar a las partes de la red y del nodo el direccionamiento, convierta el direccionamiento y la máscara a los números binarios.

8.20.15.1 = 00001000.00010100.00001111.00000001 255.0.0.0 = 11111111.00000000.00000000.00000000

Una vez que usted hace el direccionamiento y la máscara representar en el binario, después la identificación de la red y del ID del host es más fácil. Cualquier bit de dirección que tenga el bit de máscara correspondiente establecido en 1 representa la identificación de red. Cualquier bit de dirección que tenga el bit de máscara correspondiente establecido en 0 representa la identificación de nodo.

8.20.15.1 = 00001000.00010100.00001111.00000001

255.0.0.0 = 11111111.00000000.00000000.00000000

-----------------------------------

net id | host id

netid = 00001000 = 8

hostid = 00010100.00001111.00000001 = 20.15.1

Entienda subnetting

La conexión en subredes permite crear múltiples redes lógicas que existen dentro de una red única Clase A, B o C. Si no crea una subred, solamente podrá utilizar una red de la red de Clase A, B o C, lo que es poco realista.

Cada link de datos de una red debe tener una identificación de red única, siendo cada nodo de ese link miembro de la misma red. Si divide una red principal (clase A, B, o C) en subredes menores, podrá crear una red de subredes interconectadas. Cada link de datos de esta red tendrá entonces una identificación única de red/subred. Cualquier dispositivo, o el gateway, que conecta las redes n/los redes secundarios tiene IP Addresses distintos n, uno para cada red/red secundario que interconecte.

Para la subred una red, amplía a la máscara natural con algunos de los bits de la porción del ID del host del direccionamiento para crear una identificación del red secundario por ejemplo, dada una red clase C de 204.17.5.0 que tenga una máscara natural de 255.255.255.0, usted puede crear las subredes de este modo:

204.17.5.0 - 11001100.00010001.00000101.00000000

255.255.255.224 - 11111111.11111111.11111111.11100000

--------------------------|sub|----

Extendiendo la máscara para que sea 255.255.255.224, ha tomado tres bits (indicados por "sub") de la parte original del host de la dirección y los ha utilizado para crear subredes. Con estos tres bits, es posible crear ocho subredes. Con los cinco bits de ID de host restantes, cada subred puede tener hasta 32 direcciones de host, 30 de las cuales pueden asignarse realmente a un dispositivo ya que las ID del host con todos ceros o todos unos no están permitidas (es muy importante recordar esto). Así pues, con esto en la mente, se han creado estas subredes.

204.17.5.0 255.255.255.224 host address range 1 to 30 204.17.5.32 255.255.255.224 host address range 33 to 62 204.17.5.64 255.255.255.224 host address range 65 to 94 204.17.5.96 255.255.255.224 host address range 97 to 126 204.17.5.128 255.255.255.224 host address range 129 to 158 204.17.5.160 255.255.255.224 host address range 161 to 190 204.17.5.192 255.255.255.224 host address range 193 to 222 204.17.5.224 255.255.255.224 host address range 225 to 254

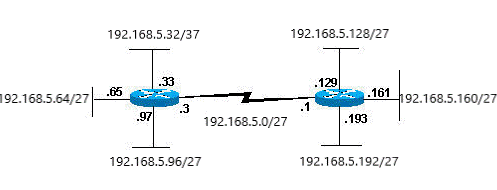

El esquema de subredes de la red de esta sección permite ocho subredes, y la red podría aparecer como:

Observe que cada uno de los routers de la Figura 2 está asociado a cuatro subredes, una subred es común a ambos routers. Además, cada router tiene una dirección IP para cada subred a la que está asociada. Cada subred podría dar soporte hasta a 30 direcciones de host.

Esto abre un punto interesante. Cuantos más bits host use para una máscara de subred, más subredes tendrá disponibles. Sin embargo, cuantas más subredes haya disponibles, menos direcciones de host estarán disponibles por subred. Por ejemplo, una red Clase C de 204.17.5.0 y una máscara de 255.255.255.224 (/27) permite tener ocho subredes, cada una con 32 direcciones de host (30 de las cuales podrían asignarse a dispositivos). Si utiliza una máscara de 255.255.255.240 (/28), la subdivisión es:

204.17.5.0 - 11001100.00010001.00000101.00000000

255.255.255.240 - 11111111.11111111.11111111.11110000

--------------------------|sub |---

Dado que ahora cuenta con cuatro bits para crear subredes, sólo le quedan cuatro bits para las direcciones de host. Entonces en este caso puede tener hasta 16 subredes, cada una de las cuales puede tener hasta 16 direcciones host (14 de las cuales pueden ser asignadas a dispositivos).

Eche una mirada a cómo podría dividirse en subredes una red de Clase B. Si tiene la red 172.16.0.0, sabe que su máscara natural es 255.255.0.0 o 172.16.0.0/16. Extender la máscara cualquier cosa más allá de 255.255.0.0 significa que se está creando subredes. Rápidamente puede ver que tiene capacidad para crear muchas más subredes que con la red de Clase C. Si utiliza una máscara de 255.255.248.0 (/21), ¿cuántas subredes y hosts permitirá por subred?

172.16.0.0 - 10101100.00010000.00000000.00000000

255.255.248.0 - 11111111.11111111.11111000.00000000

-----------------| sub |-----------

Usted utiliza cinco bits de los bits originales del host para las subredes. Esto permite que usted tenga 32 subredes (25). Después de utilizar los cinco bits para crear subredes, quedarán 11 bits para direcciones de host. Esto permite cada subred así que tiene 2048 direcciones de host (211), 2046 cuyo podría ser asignado a los dispositivos.

Ejemplos

Ejercicio de ejemplo 1

Ahora que comprende la creación de subredes, ponga en práctica estos conocimientos. En este ejemplo se dan dos combinaciones de dirección/máscara, escritas con la notación prefijo/longitud, que se han asignado a dos dispositivos. Su tarea consiste en determinar si estos dispositivos están en la misma subred o en subredes diferentes. Usted puede utilizar el direccionamiento y la máscara de cada dispositivo para determinar a qué subred pertenece cada direccionamiento.

DeviceA: 172.16.17.30/20 DeviceB: 172.16.28.15/20

Determine la subred para el DeviceA:

172.16.17.30 - 10101100.00010000.00010001.00011110

255.255.240.0 - 11111111.11111111.11110000.00000000

-----------------| sub|------------

subnet = 10101100.00010000.00010000.00000000 = 172.16.16.0

Si observa los bits de dirección que tienen el bit de máscara correspondiente establecido en uno, y establece todos los demás bits de dirección en cero (el equivalente de un "AND" lógico entre la máscara y la dirección) verá a qué subred pertenece esta dirección. En este caso, DeviceA pertenece a la subred 172.16.16.0.

Determine la subred para DeviceB:

172.16.28.15 - 10101100.00010000.00011100.00001111

255.255.240.0 - 11111111.11111111.11110000.00000000

-----------------| sub|------------

subnet = 10101100.00010000.00010000.00000000 = 172.16.16.0

A partir de estas determinaciones, DeviceA y DeviceB tienen direcciones que forman parte de la misma subred.

Ejercicio de ejemplo 2

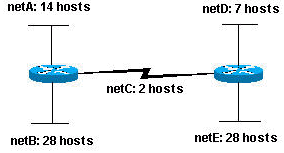

Dada la red de Clase C de 204.15.5.0/24, cree subredes en la red para crear la red de la Figura 3 con los requisitos de host mostrados.

Si observa la red mostrada en la Figura 3, puede ver que debe crear cinco subredes. La subred de mayor tamaño debe soportar 28 direcciones host. ¿Es esto posible con una red de Clase C? Y, si es así, ¿cómo?

Puede empezar por ver el requerimiento de subred. Para crear las cinco subredes necesarias necesitaría utilizar tres bits de los bits del host de la Clase C. Dos bits solamente no le prohibirían cuatro subredes (22).

Debido a que necesita tres bits de subred, le quedan cinco bits para la porción de la dirección asignada al host. ¿Cuántos hosts soporta esto? 25= 32 (30 usables). Esto satisface el requerimiento.

Por lo tanto, se ha determinado que es posible crear esta red con una red de Clase C. Un ejemplo de cómo podría asignar las subredes es el siguiente:

netA: 204.15.5.0/27 host address range 1 to 30 netB: 204.15.5.32/27 host address range 33 to 62 netC: 204.15.5.64/27 host address range 65 to 94 netD: 204.15.5.96/27 host address range 97 to 126 netE: 204.15.5.128/27 host address range 129 to 158

Ejemplo VLSM

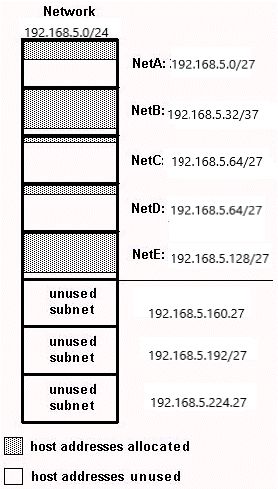

En todos los ejemplos anteriores de creación de subredes, observe que se aplicó la misma máscara de subred para todas las subredes. Esto significa que cada subred tiene la misma cantidad de direcciones de host disponibles. Puede que en algunos casos lo necesite, pero, en la mayoría de los casos, tener la misma máscara de subred para todas las subredes termina por desperdiciar espacio de direcciones. Por ejemplo, en la sección Ejercicio de ejemplo 2, se dividió una red de Clase C en ocho subredes de igual tamaño; sin embargo, cada subred no utilizaba todas las direcciones de host disponibles, lo que provocaba el desperdicio de espacio de direcciones. La Figura 4 ilustra este espacio de direcciones desperdiciado.

La Figura 4 ilustra que, de las subredes que se están utilizando, NetA, NetC y NetD tienen mucho espacio de direcciones sin utilizar. Es posible que esto era una contabilidad de diseño deliberado para crecimiento futuro, pero en muchos casos éste es apenas espacio de la dirección perdido debido al hecho de que utilizan a la misma máscara de subred para todas las subredes.

Las máscaras de subred de longitud variable (VLSM) permiten utilizar diferentes máscaras para cada subred, utilizando así de manera más eficiente el espacio de direcciones.

Ejemplo VLSM

Dada la misma red y los mismos requisitos que en el Ejercicio de ejemplo 2, desarrolle un esquema de subredes utilizando VLSM, dado lo siguiente:

netA: must support 14 hosts netB: must support 28 hosts netC: must support 2 hosts netD: must support 7 hosts netE: must support 28 host

Determine qué máscara permite el número de hosts necesario.

netA: requires a /28 (255.255.255.240) mask to support 14 hosts netB: requires a /27 (255.255.255.224) mask to support 28 hosts netC: requires a /30 (255.255.255.252) mask to support 2 hosts netD*: requires a /28 (255.255.255.240) mask to support 7 hosts netE: requires a /27 (255.255.255.224) mask to support 28 hosts * a /29 (255.255.255.248) would only allow 6 usable host addresses therefore netD requires a /28 mask.

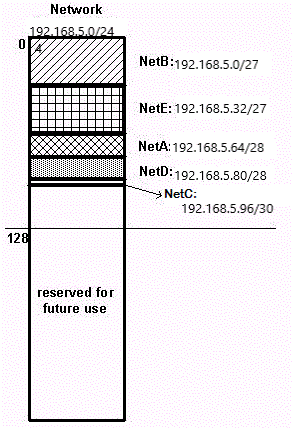

La manera más fácil de asignar las subredes es asignar primero la mayor. Por ejemplo, puede realizar la asignación de este modo:

netB: 204.15.5.0/27 host address range 1 to 30 netE: 204.15.5.32/27 host address range 33 to 62 netA: 204.15.5.64/28 host address range 65 to 78 netD: 204.15.5.80/28 host address range 81 to 94 netC: 204.15.5.96/30 host address range 97 to 98

Esto se puede representar gráficamente, tal como se muestra en la figura 5:

La Figura 5 ilustra cómo la utilización de VLSM ayudó a ahorrar más de la mitad del espacio de direcciones.

CIDR

El Classless Interdomain Routing (CIDR) fue introducido para mejorar la utilización del espacio de la dirección y el scalability de la encaminamiento en Internet. Era necesario debido al rápido crecimiento de Internet y al crecimiento de las tablas de ruteo IP contenidas en los routers de Internet.

CIDR se aparta de las clases IP tradicionales (Clase A, Clase B, Clase C y así sucesivamente). En CIDR, una red IP se representa mediante un prefijo, que es una dirección IP y alguna indicación de la longitud de la máscara. Por longitud se entiende el número de bits de máscara contiguos del extremo izquierdo que están establecidos en uno. Por lo tanto, la red 172.16.0.0 255.255.0.0 se puede representar como 172.16.0.0/16. CIDR también representa una arquitectura de Internet más jerárquica, donde cada dominio toma sus direcciones IP de un nivel superior. Permite que se realice el resumen de los dominios al nivel más alto. Por ejemplo, si un ISP posee la red 172.16.0.0/16, el ISP puede ofrecer 172.16.1.0/24, 172.16.2.0/24, y así sucesivamente a los clientes. No obstante, cuando anuncia a otros proveedores, el ISP sólo necesita anunciar 172.16.0.0/16.

Apéndice

Configuración de ejemplo

Los routers A y B se conectan a través de la interfaz serial.

router A

hostname routera ! ip routing ! int e 0 ip address 172.16.50.1 255.255.255.0 !(subnet 50) int e 1 ip address 172.16.55.1 255.255.255.0 !(subnet 55) int s 0 ip address 172.16.60.1 255.255.255.0 !(subnet 60) int s 0 ip address 172.16.65.1 255.255.255.0 (subnet 65) !S 0 connects to router B router rip network 172.16.0.0

router B

hostname routerb ! ip routing ! int e 0 ip address 192.1.10.200 255.255.255.240 !(subnet 192) int e 1 ip address 192.1.10.66 255.255.255.240 !(subnet 64) int s 0 ip address 172.16.65.2 (same subnet as router A's s 0) !Int s 0 connects to router A router rip network 192.1.10.0 network 172.16.0.0

Tabla de cantidades de host/subred

Class B Effective Effective # bits Mask Subnets Hosts ------- --------------- --------- --------- 1 255.255.128.0 2 32766 2 255.255.192.0 4 16382 3 255.255.224.0 8 8190 4 255.255.240.0 16 4094 5 255.255.248.0 32 2046 6 255.255.252.0 64 1022 7 255.255.254.0 128 510 8 255.255.255.0 256 254 9 255.255.255.128 512 126 10 255.255.255.192 1024 62 11 255.255.255.224 2048 30 12 255.255.255.240 4096 14 13 255.255.255.248 8192 6 14 255.255.255.252 16384 2 Class C Effective Effective # bits Mask Subnets Hosts ------- --------------- --------- --------- 1 255.255.255.128 2 126 2 255.255.255.192 4 62 3 255.255.255.224 8 30 4 255.255.255.240 16 14 5 255.255.255.248 32 6 6 255.255.255.252 64 2 *Subnet all zeroes and all ones included. These might not be supported on some legacy systems. *Host all zeroes and all ones excluded.